Andei participando de alguns eventos como o de Virtualização da Novell e o Linux Park da Linux Magazine, nos quais tive a oportunidade de entender melhor os detalhes desse acordo. No Linux Park foi até distribuido um whitepaper bem escrito que explicava aspectos do acordo.

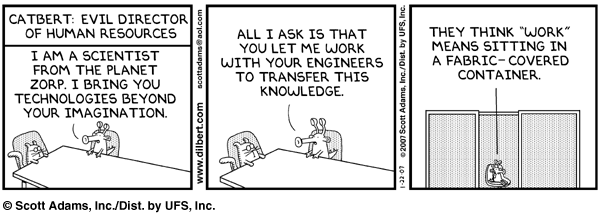

O Roberto Prado da Microsoft tem a responsabilidade de articular o relacionamento de sua empresa com a comunidade Open Source. É o braço brasileiro do Open Source Software Labs da Microsoft, comandado por Bill Hilf, que conheci quando ele ainda trabalhava na IBM no mesmo time global de Linux em que trabalho. Entre reuniões de trabalho e pizzadas com o Bill ficou claro que ele conhece muito bem a dinâmica do mundo Open Source, incluindo vantagens e problemas, é um bom hacker e grande apoiador do movimento em geral.

Prado esteve nesses eventos, mas conversei com ele menos do que gostaria. Segundo ele, o que se conta sobre este acordo é que a iniciativa partiu da Microsoft, mais especificamente de Bill Hilf. Isso também representa um sólido reconhecimento, por parte da Microsoft, de que Linux está aí e veio para ficar.

Um dos pontos centrais do acordo é que ambas empresas vão poder usar patentes uma da outra com a benção de que não serão processadas.

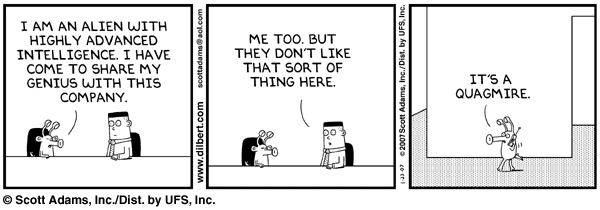

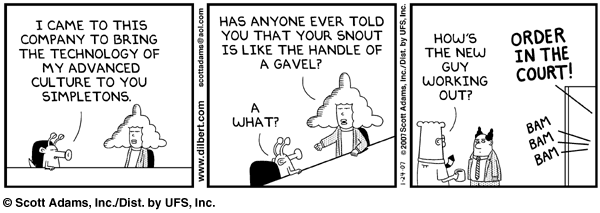

A comunidade Open Source em geral não gostou e a blogosfera se encarregou de malhar tudo e todos, defendendo tecnologias e ideais e colocando a Novell e principalmente a Microsoft em posições maquiavélicas.

Mas podemos ver diferente. Deixando de lado o véu das ideologias, o que fica é uma postura madura de empresas que estão preocupadas em melhor atender seus clientes. Que colocam seus clientes e a demanda do mercado por interoperabilidade — e não tecnologias e ideais — no centro da discussão. Segundo Prado, interoperabilidade foi a demanda principal de clientes, em pesquisas da empresa.

A seguir uma análise sobre os pontos do acordo de interoperabilidade:

Interoperabilidade em (Para-)Virtualização de Hardware

Interoperabilidade em (Para-)Virtualização de Hardware

Quem ganha: Windows, SLES e datacenters que têm ambientes heterogêneos.

Quem perde: Plataformas de hardware que não suportam paravirtualização à la Xen (porque as que suportam ganharão em eficiência), e distribuições Linux que a Microsoft não suportar (ou seja, todas menos SLES) quando essas precisarem interoperar com paravirtualização com o Microsoft Virtual Server.

A paravirtualização introduzida pelo Xen é uma tecnologia desruptiva. Ela muda tudo o que se estava falando ultimamente sobre virtualização. Basta ver as mudanças de estratégia da VMWare e agora da Microsoft. E o Kernel do Linux e seu modelo de desenvolvimento para sempre terão o mérito de ser o estopim e berço dessa inovação. Este é na minha opinião o ponto mais importante do acordo e onde mais a Microsoft se beneficia. Promete poder executar máquinas SLES virtuais e paravirtuais sobre Windows, e máquinas virtuais e enlightened (são os marketeiros inventando palavras para descrever a paravirtualização) sobre SLES.

A Microsoft ganha com isso uma forte ajuda dos técnicos da Novell para aprenderem sobre as APIs do Xen. Ajuda somente, porque sem a Novell a Microsoft já poderia aprender sobre isso sozinha, olhando o código do Xen, que é aberto. Mas o produto final importante é um valor agregado de “é suportado”.

Gerenciamento de Datacenters Heterogêneos

Gerenciamento de Datacenters Heterogêneos

Quem ganha: Produtos da Microsoft e Novell que se encaixam nesta categoria, a comunidade Open Source, e datacenters heterogêneos.

Quem pode perder: Produtos concorrentes, Red Hat Linux e outras distribuições.

A Novell irá trabalhar com a comunidade para implementar o padrão aberto WS-Management (WS vem de Web Services), que será a base de comunicação para gerenciamento heterogêneo. Isso é uma aposta das duas companhias neste padrão.

Apesar de baseado em padrões abertos, espera-se que as duas companhias declarem um suporte mútuo somente, provavelmente excluindo ou atrasando o suporte a outras distribuições Linux .

Unificação de Diretórios e Identidades

Unificação de Diretórios e Identidades

Quem Ganha: SUSE Linux, Microsoft Active Directory, Novell eDirectory e datacenters heterogêneos que usarem esses produtos de diretórios.

Quem Perde: Outras distribuições Linux, e produtos concorrentes de diretório (LDAP) como o Red Hat Directory Server, IBM Tivoli Directory Server, OpenLDAP, etc.

Um diretório de identidades é peça chave de uma infraestrutura organizada porque gerencia centralizadamente (ainda que com replicação) todas as metainformações para acessos, permissões, PKI, etc.

O Novell eDirectory não é Open Source, então espera-se que as novas camadas de código de integração com o Active Directory não beneficiem outros produtos de diretório.

Se a Novell fizer altarações nas bibliotecas-cliente de acesso a LDAP (subproduto do OpenLDAP) para agora conseguirem acessar o Active Directory, talvez tenham que usar patentes da Microsoft, e é aqui que o acordo beneficia somente o SUSE Linux como distribuição.

Este é um ponto forte do acordo.

Compatibilidade de Documentos

Compatibilidade de Documentos

Quem Ganha: O formato Office Open XML da Microsoft (MOOX), o Microsoft Office e seus usuários, e, a longo prazo, o OpenOffice.org empacotado pela Novell.

Quem Perde: O formato OpenDocument (ODF) e a suite OpenOffice.org em geral.

Este é um ponto muito estratégico para a Microsoft que visa popularizar seu novo formato de decumentos de escritório: o MOOX. Hoje ODF já é um padrão mundial ISO e o MOOX não. Isso confere ao ODF um status único de “formato da interoperabilidade”.

Se o MOOX começar a ser implementado em outras suites de escritório, o ODF pode aos poucos deixar de ser um oásis no deserto. Por outro lado, a especificação MOOX é tão complexa, longa, inconsistente e de futuro incerto, que talvez nunca haja uma implementação descente além da do Microsoft Office.

É mais fácil, natural e, a princípio, benéfico para a sociedade em geral o Microsoft Office entrar para a longa lista de aplicativos que já suportam o formato universal OpenDocument, do que todos os outros aplicativos aderirem a um formato — o MOOX — que não tem nenhum ecossistema e que é, por design, atrelado a uma ferramenta proprietária.

Mono e Samba

Mono e Samba

Quem Ganha: Samba e sua comunidade de usuários, e .NET.

Quem Perde: Java.

Mono é uma reimplementação de código aberto de parte do .NET. A Microsoft passa agora a assumir que isso existe. Por enquanto não se pode tentar adivinhar o que vai acontecer além disso.

Java e seu ecossistema reina como a tecnologia aberta para criar aplicações e componentes de negócio. E .NET — uma tecnologia proprietária — tenta vir atrás. Para mentes menos atenciosas, a Microsoft abraçando o Mono pode dar a impressão de que abriu alguma coisa, e mover culturalmente programadores de Java para .NET. Não se iluda. Só a tecnologia Java é 100% aberta de ponta a ponta.

Conlusões Gerais

Conlusões Gerais

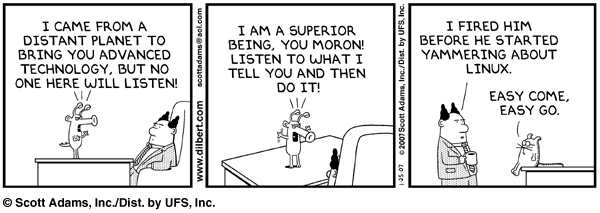

Perguntei ao Roberto Prado se as novas extensões aos produtos Open source, fruto do acordo, poderão ser devolvidas à comunidade. Sua resposta foi vaga. De fato, ainda é cedo para saber.

A nova licença GPL3 — ainda em fase de confecção — pretende ferir este acordo limitando a Novell integrar software GPL3 com patentes proprietárias. Isso soa como uma espécie de ditadura da bondade, coisa que é difícil de conceber. Esse é um mercado muito concorrido, commoditizado, e é natural que as empresas queiram ter benefícios extras a oferecer aos seus clientes. Apesar dessas empresas estarem usando o mecanismo de processos e patentes, é preciso lembrar que não foram elas quem inventaram esse jogo. São as regras do mercado de nossa era, produto de séculos de aprimoramento. Talvez um dia essas regras mudem como uma evolução natural, mas elas estão estabelecidas hoje, e se eles não as usarem para benefício próprio e de seus clientes, outros usarão.

Como disse no começo, esse acordo beneficia muito a Microsoft e a Novell, e facilita muito a vida de clientes que tem um TI heterogêneos (quem é que não tem hoje em dia ?). Particularmente para a Novell, coloca-a numa posição de vantagem técnica e de valor agregado quando comparada com outras distribuições Linux.

De quebra, a comunidade Open Source pode também ganhar com isso, principalmente em padrões de gerenciamento de infraestrutura.

O acordo dura 5 anos, e só o tempo dirá onde chegaremos.

A

A  Eu acho vibrante ser membro da comunidade Open Source, contribuir com código, evangelizar e encontrar geeks em eventos para escovar bits verbais sobre módulos do kernel a ideais futuristas.

Eu acho vibrante ser membro da comunidade Open Source, contribuir com código, evangelizar e encontrar geeks em eventos para escovar bits verbais sobre módulos do kernel a ideais futuristas.

Existem hoje inúmeros Padrões Abertos, mas os que se destacam são os seguintes:

Existem hoje inúmeros Padrões Abertos, mas os que se destacam são os seguintes:

O mercado ainda não entendeu o que este passo significa, e muitos interpretaram (e celebraram) como um suporte mais amplo ao RHEL por parte da Oracle. Na verdade a Red Hat se pronunciou em seu

O mercado ainda não entendeu o que este passo significa, e muitos interpretaram (e celebraram) como um suporte mais amplo ao RHEL por parte da Oracle. Na verdade a Red Hat se pronunciou em seu