Fábio Gandour toca o time de Novas Tecnologias na IBM Brasil e publicou um artigo interessantíssimo na Intranet, que reproduzo aqui, para depois comentar. Não se engane com a linguagem que ele usou. O público alvo do artigo é uma população enorme de gente de todos os tipos e idades, e por isso forçou uma linguagem simples.

Acabou tudo. Ou então… estamos começando de novo

Por Fábio Gandour

Há 260 semanas, em todas elas, estamos aqui falando de ciência, tecnologia, pesquisa, idéias, inovação, vanguarda e coisas de igual sabor. Uma delícia! No entanto, sabendo vocês ou não, a acomodação não ajuda a evolução cultural do homem. Por mais delicioso que seja, contentar-se com o mesmo banquete, ainda que com pratos variados, não promove o avanço do saber universal. Nem em extensão e nem em profundidade. E é esta desacomodação, este desarranjo, este distúrbio, subversão até, que a gente quer criar hoje. E criar bem aí, na cabeça de vocês.

Pra começar, imagine uma situação em que tudo o que se disse e se fez a respeito de ciência, de repente estivesse inválido. Mas… não inválido porque estivesse errado e sim porque simplesmente perdeu o valor. Assim… num instante, percebemos que acabou tudo! Sim, tudo que foi feito na ciência continua aí, mas perdeu o valor, a utilidade. O conhecimento, de repente não é mais capaz de resolver os problemas. Meio maluco, né não?!? Pois é, apesar de meio [ou muito, concordo :-)] maluco, talvez a gente esteja mais perto desta conclusão do que você [e eu também, confesso :-)] podemos imaginar. E a razão desta súbita perda de utilidade de tudo que se sabe não vai ser por conta da perda de valor intrínseco do conhecimento. O que pode acontecer é que a complexidade do mundo tende a aumentar tanto que o pensamento científico atual não tenha mais instrumentos teóricos e práticos para resolver os problemas. Viu como isto pode estar mais perto do que vocês imaginam!?!

Bem… peraí, não vai sair correndo desesperado que você pode assustar os vizinhos :-). O mundo não vai acabar por causa disso!!! Até porque tem gente que já percebeu a existência desta possibilidade e vem tentando evitar que o pior aconteça. O principal destes caras chama-se Stephen Wolfram [biografia, publicações, cores prediletas e número do sapato, tá tudo aqui – querendo mais, o site do cara é bem este].

O cara é fera. Publicou o primeiro trabalho científico aos 15 anos e concluiu o PhD aos 20 [sentiu?]. Durante 10 anos, dedicou-se a escrever um livro. Só um. O livro se chama “A New Kind of Science”. Não tem em Português. E também acho que não vai ter porque… o livro é imenso [tem mais de 1200 páginas] e duro de ser lido [depois de 2 meses, estou na página 115, onde começa o capítulo “Sistemas Baseados em Números”]. E como sabemos que é pouco provável que alguém vá ler o livro do Wolfram, contamos o fim do filme: no fim, o livro indica que estamos muito perto do problema falado aí em cima.

Dito de maneira assim bem simplezinha, o cara afirma que a ciência universal, baseada na álgebra árabe e na lógica que nasceu na filosofia e foi importada pela matemática, não vai dar conta do recado. E se isto não vai funcionar, todo o resto, da física à literatura, vai servir pra muito pouco. Grave, não?!? Tem mais: o Wolfram só aponta a existência do problema, mas não dá uma solução completa. Portanto, acabou tudo. Ou então, é hora de começar de novo. Começar lá no fundo, lá atrás. Criar uma nova abstração, uma nova noção de quantidade e de medida, um outro sentido para a percepção das coisas.

É, eu sei, tá meio confuso, mas… eu falei que ia gerar desacomodação, desarranjo, distúrbio, E claro que este assunto não termina aqui. O artigo sim, termina. Mas o assunto vai longe, muito longe… É bem provável que você nem veja o desdobramento disso tudo, mas seu neto [ou filho, vá lá :-)] vai ver. E poderá até dizer que o vovô tinha razão. Paro aqui. Qualquer hora eu volto nisso.

P.S.: Conheci o Stephen Wolfram. Foi demais!

Achei interessante o problema que Wolfram está estudando.

Sou um espiritualista e acredito que a mente humana tem limitações de alcance. Não é tudo que se pode explicar com matemática, ou as leis da física, ou da ciência. Seria muito prático se fosse assim, mas talvez o mundo seria um pouco sem sabor. E olha que eu me considero um cientista.

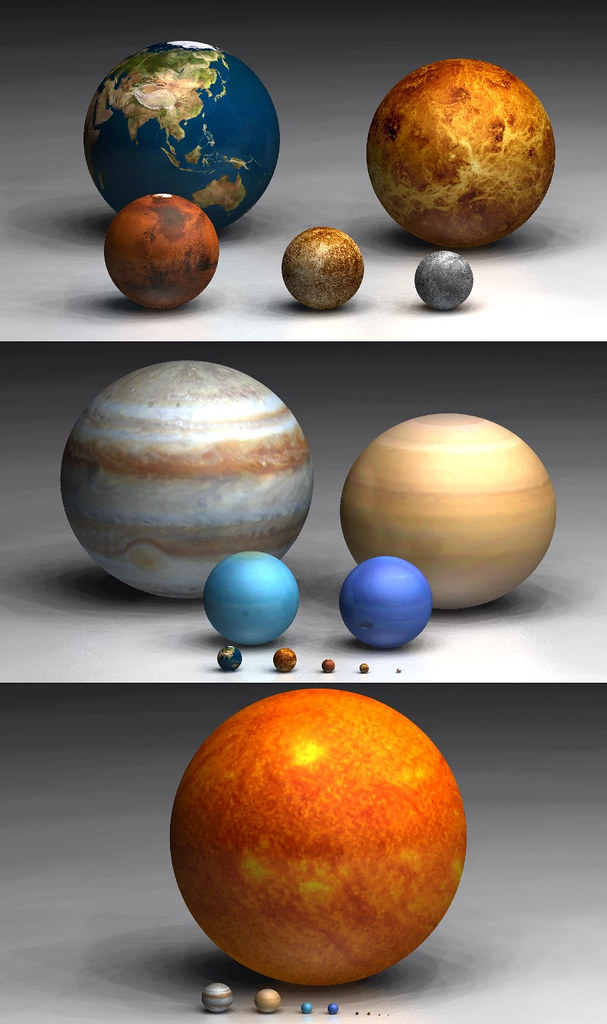

A ciência está chegando nos limites do macro e do micro, e os cientistas quebram o escopo das leis do mundo em duas partes: as do mundo atômico e as do grande universo. A busca por uma única lei que explica tudo, elegante e universal, como desejava Einstein, está mais longe de terminar do que nunca.

Apesar disso, acho que a ciência pode e vai um dia abranger tudo, mas até lá o conceito de ciência terá que mudar, e terá que ser menos mental e mais intuitiva (algo que está além da mente). É vasto o número de relatos de ioguis que vão para um “além-mundo” em suas meditações, e quando voltam sempre contam as mesmas coisas sobre suas experiências:

- Tem-se a nítida sensação de que o mundo físico que julgamos ser real, é completamente irreal.

- É um “lugar” de incomensurável paz e de infinita inteligência, onde tem-se uma conciência universal maior e infinita (sempre usam as palavras paz e inteligência).

- A mente é incapaz de entender esse “lugar”.

E é engraçado que eles tem essas percepções justamente quando dizem estar com a “mente vazia ou anulada”.

A resposta para tudo está dentro de nós.

Encontrei no chão umas gordas vagens de jatobá que não exitei em abrir para comer. É uma fruta intrigante: sua polpa é verde, envolve os caroços e é totalmente seco ao ponto de parecer um pó, que quando colocado na boca forma uma massa que gruda. É como comer farinha, só que de sabor perfumado e doce.

Encontrei no chão umas gordas vagens de jatobá que não exitei em abrir para comer. É uma fruta intrigante: sua polpa é verde, envolve os caroços e é totalmente seco ao ponto de parecer um pó, que quando colocado na boca forma uma massa que gruda. É como comer farinha, só que de sabor perfumado e doce. Na volta para o lago principal havia um bosque onde macacos do tamanho de esquilos eram alimentados pelos biscoitos e picolés das crianças. Ofereci jatobá, mas nem deram bola.

Na volta para o lago principal havia um bosque onde macacos do tamanho de esquilos eram alimentados pelos biscoitos e picolés das crianças. Ofereci jatobá, mas nem deram bola.

O mercado ainda não entendeu o que este passo significa, e muitos interpretaram (e celebraram) como um suporte mais amplo ao RHEL por parte da Oracle. Na verdade a Red Hat se pronunciou em seu

O mercado ainda não entendeu o que este passo significa, e muitos interpretaram (e celebraram) como um suporte mais amplo ao RHEL por parte da Oracle. Na verdade a Red Hat se pronunciou em seu  Queria traçar uma comida típica e o garçom foi excelente nas sugestões e descrições, e acabei indo no Filhote Pai D’égua. Filhote é um peixe da região, e o prato vinha acompanhado de arroz com jambú (que parece espinafre, mas é diferente), farinha molhada com leite de côco, e salada de feijão manteiguinha de Santarém (um feijão claro e muito pequeno). O peixe era grelhado, macio, suculento e muito saboroso.

Queria traçar uma comida típica e o garçom foi excelente nas sugestões e descrições, e acabei indo no Filhote Pai D’égua. Filhote é um peixe da região, e o prato vinha acompanhado de arroz com jambú (que parece espinafre, mas é diferente), farinha molhada com leite de côco, e salada de feijão manteiguinha de Santarém (um feijão claro e muito pequeno). O peixe era grelhado, macio, suculento e muito saboroso. O garçom — cujas explicações regionais não deixavam a desejar perto de qualquer documentário de Travel Channel — explicou que o nome “Filhote” caiu na boca do povo como o nome do tal peixe. Mas não é. Chamam-no assim até ele atingir 20kg. Pense num peixe de 20kg que é chamado de Filhote. Bem, depois disso o nome dele vira Piraíba, mas seus 100kg não são mais apreciados porque na fase adulta sua carne fica fibrosa. Imagine um peixe de 100kg!! Coisas da Amazônia….

O garçom — cujas explicações regionais não deixavam a desejar perto de qualquer documentário de Travel Channel — explicou que o nome “Filhote” caiu na boca do povo como o nome do tal peixe. Mas não é. Chamam-no assim até ele atingir 20kg. Pense num peixe de 20kg que é chamado de Filhote. Bem, depois disso o nome dele vira Piraíba, mas seus 100kg não são mais apreciados porque na fase adulta sua carne fica fibrosa. Imagine um peixe de 100kg!! Coisas da Amazônia….

Acho que por respeito ao por-do-sol, a banda só começa a tocar logo depois. Músicas regionais que todos conheciam, menos eu. Lundus, etc. E depois entrou um grupo de dançarinas morenas e sorridentes, girando suas saias longas com os braços erguidos. Era uma cena da mais pura e singela alegria.

Acho que por respeito ao por-do-sol, a banda só começa a tocar logo depois. Músicas regionais que todos conheciam, menos eu. Lundus, etc. E depois entrou um grupo de dançarinas morenas e sorridentes, girando suas saias longas com os braços erguidos. Era uma cena da mais pura e singela alegria. Era um hotel grande e legal montado sobre umas fontes históricas de águas termais — que já brotam da terra a agradáveis 39° C —, em Santo Amaro da Imperatriz, SC. Então, por causa disso, o hotel dava foco a banhos, hidromassagens e piscinas com cascatas quentes. Contei umas 2 piscinas fechadas, 1 gigante externa,

Era um hotel grande e legal montado sobre umas fontes históricas de águas termais — que já brotam da terra a agradáveis 39° C —, em Santo Amaro da Imperatriz, SC. Então, por causa disso, o hotel dava foco a banhos, hidromassagens e piscinas com cascatas quentes. Contei umas 2 piscinas fechadas, 1 gigante externa,  Todos os dias eles publicavam uma programação diferente para adultos e crianças, que incluia hidroginástica, aulas de dança, caminhadas, trilhas, filmes, música ao vivo, mágico, aulas de

Todos os dias eles publicavam uma programação diferente para adultos e crianças, que incluia hidroginástica, aulas de dança, caminhadas, trilhas, filmes, música ao vivo, mágico, aulas de

O

O